あなたの組織が次の標的にならないようにするには?

ここ数年の間にも、何件もの注目度の高いセキュリティ侵害が発生しています。大手企業のセキュリティ侵害は、企業の信頼性を損ない、巨額の財務上の損失をもたらし、大規模な訴訟にまで発展しました。ここでは、最近の 3つのセキュリティ侵害の舞台裏を簡単に分析してみましょう。

|

|

|

攻撃の名前:

WannaCry

|

発見日:

2017年3月

|

攻撃開始日:

2017年5月

|

|

説明:

この攻撃は、Microsoft Windows システム上のファイルを暗号化します。攻撃者は身代金としてビットコインを要求します。

|

|

パッチリリース日:

Microsoft は 2017年3月14日、サポートされている OS(Windows 7/2012 以上)を対象に、WannaCry の初期パッチをリリースしました。同社は、攻撃が大きなニュースになった 1日後に緊急パッチを発行しました。

|

|

影響:

WannaCry は 150カ国で 20万台以上のコンピュータに感染しました。最も大きな影響を受けたのは、大企業や政府機関でした。

|

|

|

|

攻撃の名前:

Equifax の 個人情報流出

|

発見日:

2016年12月

|

攻撃開始日:

2017年3月

|

|

説明:

攻撃者は、Equifax のデータベースから、社会保障番号、クレジットカードの詳細、氏名、住所など、米国市民の個人情報を盗み出しました。

|

|

パッチリリース日:

パッチは 2017年3月10日に初めて公開されました。

|

|

影響:

Equifax への攻撃により、1億5,000万人分の個人情報が漏えいしました。

|

|

|

|

攻撃の名前:

Heartbleed

|

発見日:

2012年4月

|

攻撃開始日:

2014年4月

|

|

説明:

Heartbleed は、インターネット上の大多数のサイトで使用されている OpenSSL ライブラリの大きなセキュリティ上の欠陥です。

|

|

パッチリリース日:

パッチは 2014年4月7日に初めて公開されました。

|

|

影響:

何百ものウェブサイトが Heartbleed バグの脆弱性にさらされました。公開から 3年後の 2017年時点でも、20万近くのウェブサイトが Heartbleed の危険にさらされています。

|

それでは、3つの事件からどのような結論を導き出すことができるでしょうか?これらのセキュリティ侵害には、いくつかの共通のパターンがあります。

- 悲惨な結末。セキュリティ侵害が発生すると、財務、風評、生産性の損失に直面することになります。Equifax では、CEO(最高経営責任者)、CIO(最高情報責任者)、および CSO(最高セキュリティ責任者)が、世間の反発を受けて辞任せざるを得なくなったことをご存知ですか?

- 過度に難しいことが原因ではありません。セキュリティ侵害は、高度なソーシャルエンジニアリング的な側面を持つことがありますが、根本的な技術的な悪用は、世界を揺るがすようなものではありません。ほとんどの事件は、セキュリティ上の欠陥が発見され、ベンダーが迅速にパッチをリリースしたにもかかわらず、IT 部門のパッチの適用が間に合わなかったことに起因しています。

- 企業の IT 部門の責任が問われます。セキュリティ侵害の責任はベンダーにあることが多いですが、ほとんどのインシデントの責任は企業の IT 部門にあります。テクノロジーベンダーはセキュリティの欠陥を迅速に修正してきましたが、企業はパッチの展開に時間がかかりすぎています。企業のパッチコンプライアンスは悪夢の繰り返しになってしまうのでしょうか?

世間を騒がすようなニュースにならないためには、オペレーティングシステムとアプリケーションが最新のパッチで最新の状態になっていることを確認する必要があります。調査によると、セキュリティ侵害の 80% は「10日以上、さらには 1年以上の間保留されているパッチ」が原因で発生していることがわかっています。解決策は簡単そうに見えますが(パッチツールを購入する)、緊急のセキュリティ脆弱性に対して最新のパッチをインストールするのは簡単なことではありません。ここでは、単にパッチ管理ツールに投資するだけでは、増大するセキュリティの脅威に対処できない理由を説明します。

- アセット・ディスカバリー(資産の発見)。組織では、どのような IT 資産を持っているのか、あるいはその資産がどこにあるのかを把握していないことがよくあります。デジタルサービスにクラウドネイティブ(マルチクラウド、コンテナ、マイクロサービス、サーバーレス)アーキテクチャを採用することで、資産の発見はより複雑になっています。

- ツールの断絶。あなたの組織がアセット・ディスカバリーの問題を解決したとしましょう。残念ながら、これはパズルの一部に過ぎません。ほとんどのパッチ適用ツールは、アセット・ディスカバリーデータベースから切り離されています。統合によって複雑さが増し、どのパッチを緊急に適用すべきかを理解するための慎重な分析が必要になります。

- 運用上の可視性。パッチ適用ツールは、既存のワークフロー、承認、手順とうまく連携しません。これらのツールは専門チームによって管理されていることが多く、その行動は IT 運用やセキュリティ組織には十分に理解されていません。

- 複雑な導入。パッチ適用ツールは、インストール、保守、既存の IT 運用への統合が複雑であることが多いです。エンタープライズ規模のパッチ管理のためには、熟練したリソースに投資する必要があります。

- 別のエージェントインストールが必要。パッチツールは、パッチスキャンやロールアウトのために独自のエージェントを必要とします。専用のエージェントをインストールして保守する必要があり、運用上のオーバーヘッドが増大します。

パッチ適用ツールを保持していると、パッチのコンプライアンス状況が見えなくなることがあります。オンプレミス、クラウド、またはその両方にまたがるハイブリッドなワークロードに対応するためには、拡張性のあるパッチ管理プロセスが必要になります。

OpsRamp を使用したパッチ管理

OpsRamp は専用のセキュリティソリューションではありませんが、一般的なパッチ適用の課題に対応することで、お客様のインフラを常に安全に保護します。ここでは、パッチおよび脆弱性管理に対して、よりスケーラブルなアプローチを提供する方法をご紹介します。

- ユニファイド・アセット・ディスカバリー。OpsRamp のユニファイド・サービス・ディスカバリーは、データセンター、プライベートクラウド、パブリッククラウドにまたがる Windows および Linux サーバーの全体像を可視化します。これまでにないほど、インフラの何が、どこで、どのように行われているかを確認できます。

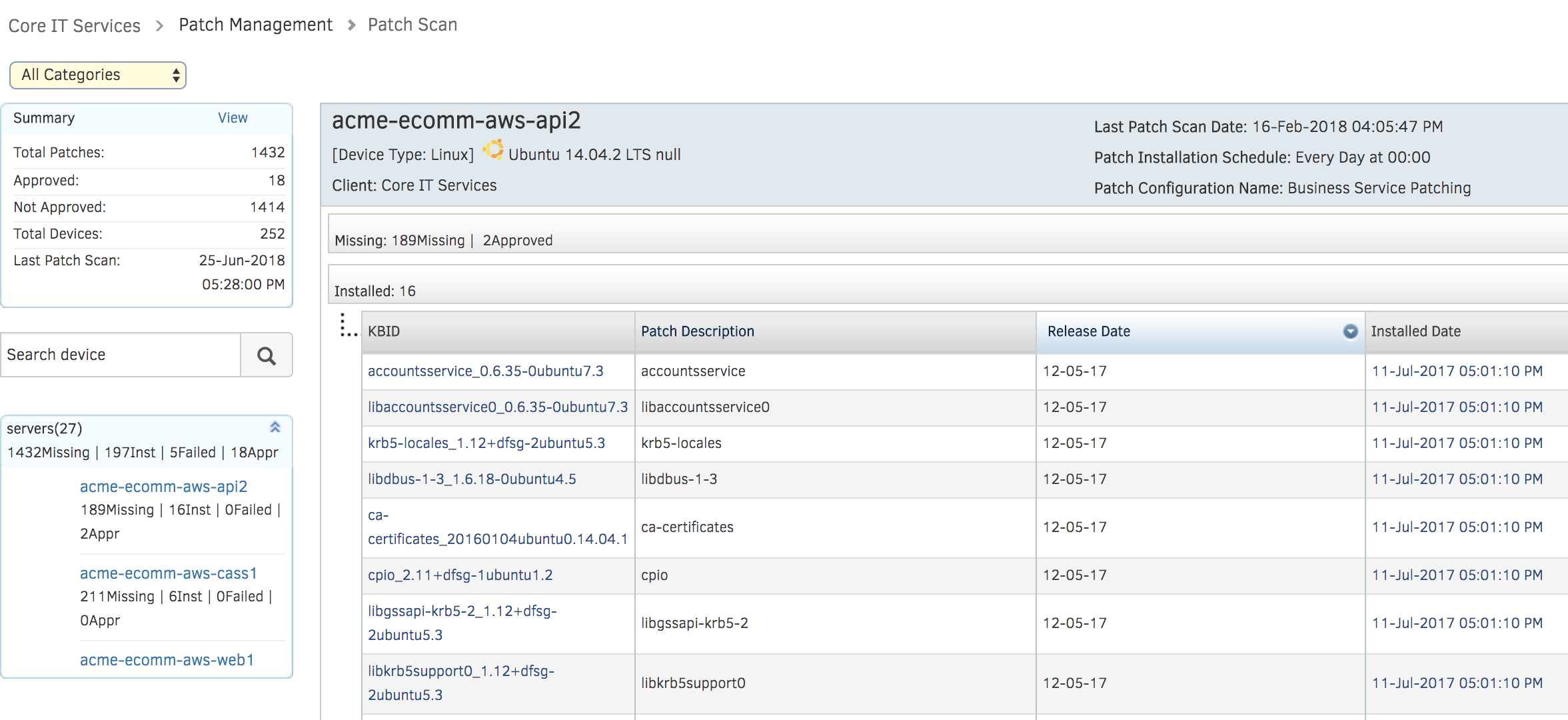

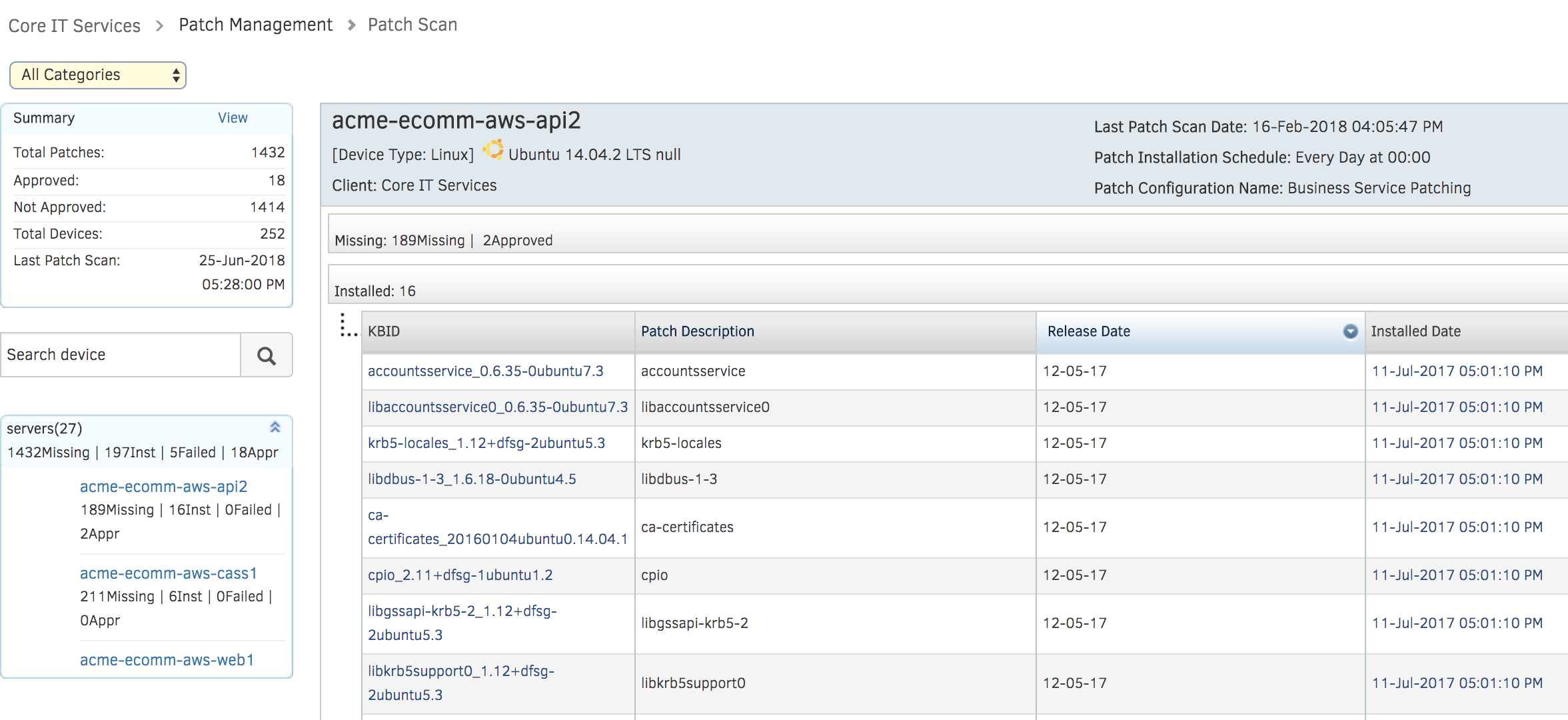

- オンデマンドのパッチスキャン。サーバーをオンボードするとすぐに、OpsRamp のポリシーがサーバーをスキャンして、パッチの更新が不足していないかどうかを確認します。パッチのコンプライアンスレベルをリアルタイムで可視化し、適切なプロセスでリスクを軽減します。

図1- OpsRamp による企業のパッチコンプライアンスの状態の把握

図1- OpsRamp による企業のパッチコンプライアンスの状態の把握

- 単一のエージェント。OpsRamp は、ハイブリッド・ワークロード全体でのディスカバリー、モニタリング、パッチ適用、自動化などの一般的な運用プロセスに単一のエージェントを採用しています。それぞれの運用タスクに特化した別のエージェントはもう必要ありません。

- 統合されたワークフロー。包括的な IT 運用管理プラットフォームである OpsRamp は、異なるチームのコラボレーションの場として機能します。アセット・ディスカバリーデータをパッチワークフローに接続することで、重要な IT システムのパッチを見逃す心配がなくなります。

- 簡単な導入。OpsRamp は IT 資産を検出し、パッチを即座にスキャンするため、手動で介入することなく、欠落しているパッチアップデートを適用できます。OpsRamp の自動修復ポリシーを使用することで、手動での監視を減らし、パッチコンプライアンスプロセスを簡素化できます。

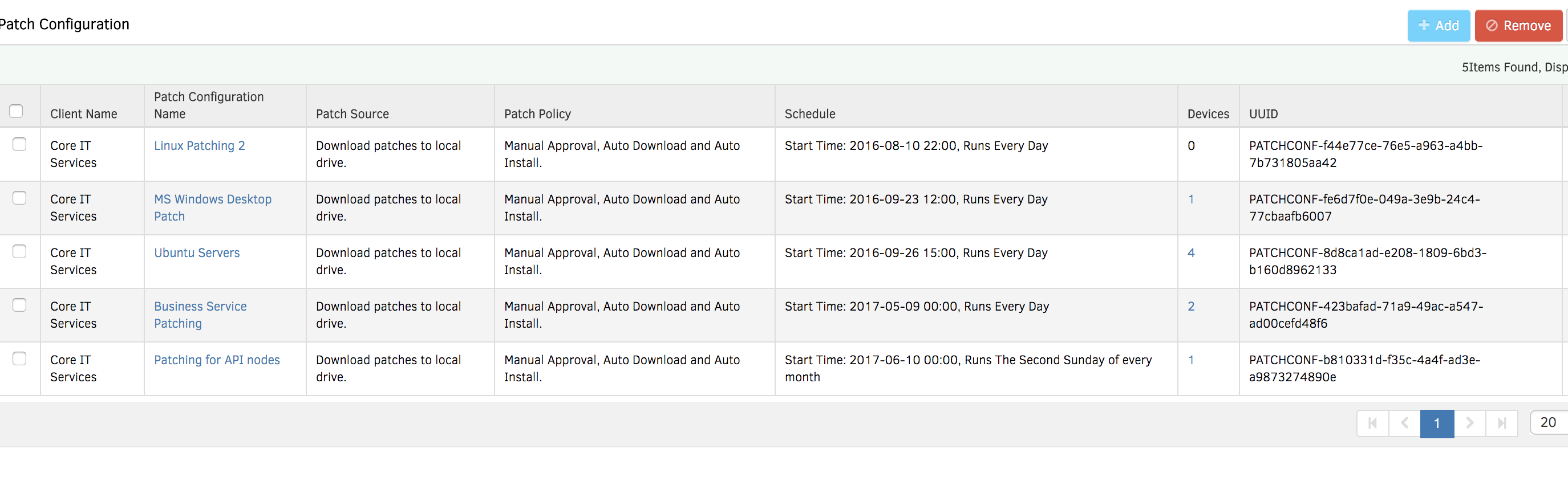

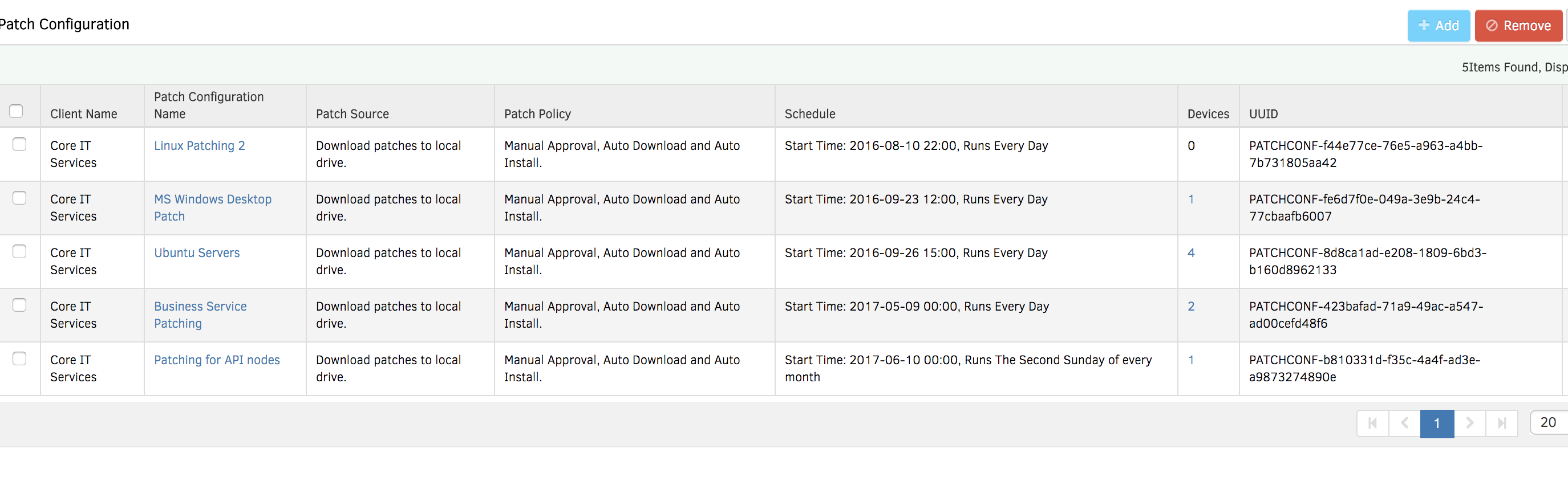

図2 - 難しい作業や手動プロセスなしで欠落パッチを展開

図2 - 難しい作業や手動プロセスなしで欠落パッチを展開

図1- OpsRamp による企業のパッチコンプライアンスの状態の把握

図1- OpsRamp による企業のパッチコンプライアンスの状態の把握 図2 - 難しい作業や手動プロセスなしで欠落パッチを展開

図2 - 難しい作業や手動プロセスなしで欠落パッチを展開